Сервисы, требующие аутентификации, могут сопоставлять вашу активность на этом сервисе с вашей учетной записью, а эта учетная запись обычно связана с платежной информацией, которая потенциально может быть связана с вашей настоящей личностью. С протоколом Privacy Pass это не обязательно должно быть так.

История

История Privacy Pass начинается соБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Дэвида Чаума от 1985 года (на самом деле у него есть более ранняя статья от

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

, но я буду ссылаться на эту), в которой он сетует на постоянно растущий сбор данных компаниями и государственными учреждениями.Забавно, что еще в 1985 году он говорил о тех же проблемах, с которыми мы сталкиваемся сегодня: постоянные идентификаторы, привязанные к нашей реальной личности для транзакций, государственные удостоверения личности и т. д.

Чаум предлагает три решения описываемой им ситуации.

Псевдослучайные идентификаторы

Вместо постоянных идентификаторов, которые мы сейчас имеем с нашими правительственными удостоверениями личности, кредитными картами и т. д., Чаум предлагает случайно сгенерированные идентификаторы. Например, вы могли бы иметь одноразовый уникальный идентификатор для каждой транзакции в магазине.Для постоянных отношений, например, с банком, вы можете использовать один псевдослучайный идентификатор для этой организации, который вы используете постоянно.

Карточные компьютеры

Одной из самых необычных идей в статье является идея небольшого «компьютера-карты», на котором можно было бы совершать транзакции. Теоретическое устройство Чаума напоминает «калькулятор размером с кредитную карту и [включает] дисплей с символами, клавиатуру и возможность связи на ограниченном расстоянии (как у пульта дистанционного управления телевизором)».В наши дни мы носим с собой компьютеры размером с кредитную карту, как будто это пустяк. Секретный «номер карты», который он описывает, вероятно, будет вашим PIN-кодом устройства или даже биометрической аутентификацией, которые уже используются для аутентификации транзакций.

Мы все еще не достигли видения Чаума в некоторых областях. Его идея заключается в том, чтобы эти «компьютеры с картами» полностью заменили банкоматы и кассовые терминалы в магазинах. По сути, он хочет, чтобы все транзакции были онлайн-транзакциями, с чем-то вроде Apple Pay или Google Pay на вашем устройстве, посредничающим в транзакции и использующим PIN-код вашего устройства для предотвращения мошеннических транзакций. Проведение всех транзакций онлайн-транзакциями — интересная идея. Я думаю, большинство людей могут разделить разочарование от работы с кассовыми терминалами, особенно с терминалами самообслуживания с камерами, направленными на ваше лицо.

Однако в одной важной области мы все еще отстаем.

Современные смартфоны не подлежат модернизации их владельцами и не могут быть созданы с нуля, как настольный компьютер. Они также содержат много черного ящика проприетарного кода. Даже Google Pixel, золотой стандарт свободы Android-смартфона, который позволяет вам безопасно устанавливать собственную операционную систему, по-прежнему страдает от тех же ловушек.Карточные компьютеры можно было бы купить или собрать так же, как и любой другой персональный компьютер, и у них не было бы никаких секретов или структур, которые их владельцы не могли бы изменить.

Криптография

Как мы можем гарантировать, что псевдонимы не могут быть связаны друг с другом? Мы уже используем криптографию для защиты наших коммуникаций. Чаум представляет способы аналогичной защиты несвязываемости с помощью криптографии:Простые математические доказательства показывают, что при правильном использовании систем даже сговор всех организаций и прослушивание всех линий связи не могут дать достаточно информации для установления связи между псевдонимами — независимо от того, насколько продуман подход или сколько вычислений затрачено.

Слепые подписи

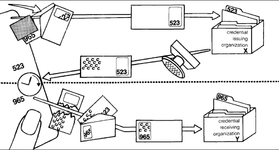

Цифровые подписи обычно используются для того, чтобы гарантировать, что что-то вроде программного обеспечения или сообщения исходит от исходного отправителя и не было подделано. Чтобы эта система работала, нужно знать, кто подписался.Но что, если подписывающий и тот, кто отправляет запрос, — разные люди? Допустим, у вас есть членство в гипотетической службе подписки SektaLab+ , и вы хотите пройти аутентификацию, но не хотите идентифицировать себя. Вот тут-то и пригодятся слепые подписи.

Как это работает

Вы можете представить себе слепые подписи, как конверт, завернутый в копировальную бумагу с окошком, показывающим ваш псевдоним для этой учетной записи, будь то номер счета, имя пользователя и т. д. Они никогда не видят ничего, кроме идентификатора учетной записи или чего-то еще, что им нужно для проверки того, что вы являетесь действительным клиентом. Затем организация подписывает его, указывая, что вы являетесь действительным клиентом, и вам разрешен доступ к услуге.Позже, когда вам предъявят запрос на аутентификацию в качестве активного подписчика SektaLab+, вы разворачиваете конверт и выбрасываете его вместе с копировальной бумагой. Вы заворачиваете его в новый конверт с окошком, показывающим подпись и другой псевдоним, и тогда запрашивающий может быть уверен, что вам разрешен доступ к SektaLab+.

Эта система основана на той же надежной криптографии, которую используют проверенные временем системы, с той разницей, что между издателем и получателем учетных данных нет связи.

Проблемы

Сервисы, для использования которых не требуется учетная запись или оплата, великолепны; вы можете использовать их с Tor, очистить историю браузера, сделать все, что вам нужно, чтобы сохранить конфиденциальность своей активности.Но вход в учетную запись полностью сводит все это на нет. Каждый раз, когда вы входите в систему или проходите аутентификацию в сервисе, вам приходится идентифицировать себя как одно и то же лицо, связывая все ваши предыдущие действия вместе. Все чаще нас просят предоставить личную информацию, чтобы иметь возможность использовать определенные веб-сайты или сервисы.

Связываемость

Если вы вошли в учетную запись сервиса, все ваши предыдущие и текущие действия могут быть объединены вместе, вместе с любыми предоставленными вами данными, такими как адрес электронной почты, платежная информация и т. д.Сбор данных

Многие веб-сайты и сервисы хотят —Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

— отфильтровывать пользователей младше определенного возраста.Мы начинаем наблюдать рост числа систем проверки возраста, которые крайне нарушают конфиденциальность, например, предоставление государственного удостоверения личности при доступе к веб-сайту или инвазивное сканирование лица.

Блокировка пользователей VPN и Tor

Боты представляют собой серьезную проблему для онлайн-сервисов, из-за чего они иногда блокируют нерезидентные IP- адреса, например те, которые используются для коммерческих VPN и Tor.CAPTCHA

Когда пользователи VPN и Tor не заблокированы, им часто приходится иметь дело с раздражающимиБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

, которые отнимают ваше драгоценное время и используют инвазивную

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

.CAPTCHA даже не особенно хороши в обнаружении ботов. Благодаря достижениям в области ИИ,

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

.Privacy Pass

Несколько решений на основе слепой подписи находятся на разных стадиях развития: некоторые из них уже реализованы, но не используются широко, некоторые представляют собой предлагаемые API-интерфейсы браузеров, а некоторые являются стандартами IETF.Сейчас ситуация очень запутанная, поэтому я попытаюсь объяснить, что я обнаружил.

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

изначально задумывался как попытка обойти CAPTCHA, сохраняя конфиденциальность.Изначально он по-прежнему оставался расширением, которое можно установить в магазине расширений

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

или

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

, но с тех пор он был расширен и стал

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

.Протокол Privacy Pass значительно перерос свое первоначальное предназначение. Он был обновлен для поддержки множества различных схем и целей.

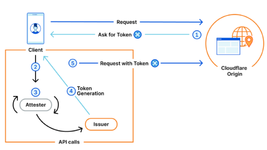

Для работы механизма аутентификации необходимо сыграть три основные роли. Они могут быть исполнены одной и той же стороной, тремя отдельными сторонами или любой комбинацией между ними. Чем больше будет разделения между каждой ролью, тем выше будет конфиденциальность, поэтому в идеале все они должны исполняться разными сторонами.

Источник

Источник — это исходный веб-сайт или сервис, который запрашивает токен для погашения. Клиент представляет действительный токен, или он должен запросить больше токенов.Подтверждающий

Подтверждающий несет ответственность за проверку чего-либо о клиенте. Существует несколько способов, с помощью которых он может это сделать, и он может использовать несколько одновременно, если это необходимо.CAPTCHA

Подтверждающий может заставить клиента решить CAPTCHA, чтобы доказать, что он не бот. Не самое элегантное решение, но решение одной CAPTCHA вместо нескольких предпочтительнее.Состояние клиента

Подтвердитель может проверить некоторые данные о состоянии клиента, например, географическое положение, наличие у клиента действительной учетной записи или количество вызовов протокола выдачи.Надежное устройство

Если ваш клиент работает на оборудовании, способном производить аттестацию на уровне устройства, например, на устройстве с защищенным элементом, то он может использовать это для проверки того, является ли устройство доверенным.Например, в реализации Private Access Token от Apple они используют сертификаты, хранящиеся в Secure Enclave, и проверяют, что ваша учетная запись Apple находится в хорошем состоянии.

Эмитент

Эмитент несет ответственность за выпуск токенов в ответ на запросы клиентов.Клиент представляет токены Origin после того, как они предоставлены эмитентом.

Токены должны идентифицировать, каким эмитентам доверяют.

Они также могут быть интерактивными или неинтерактивными. Интерактивные означают, что вам нужен новый токен на основе вызова, тогда как неинтерактивный токен можно сохранить для последующего использования.

Токены также могут быть привязаны к одному конкретному источнику или использоваться во всех источниках.

Конечные точки подтверждения конфиденциальности в официальном расширении — это всего лишь прототипы для тестирования. Не для использования в производстве. И вы, например, все равно будете получать капчи каждый раз от Cloudflare. Вы также можете использовать демонстрационную страницу на iPhone с включенным PAT и увидеть, что она не распознана:

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Частные государственные токены

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

(PST) — это

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Google как часть их

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

. Они основаны на протоколе Privacy Pass.Главное преимущество PST заключается в том, что они предоставляют веб-сайтам безопасное место для хранения своих токенов, поэтому вам не нужно отдельное расширение для каждой услуги.

Я полагаю, что API на уровне браузера значительно облегчил бы разработку браузерных сервисов, стремящихся реализовать Privacy Pass, но оставил бы небраузерные приложения, такие как VPN, без поддержки.

Токены частного доступа

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

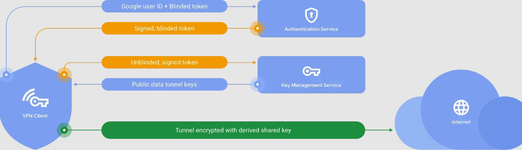

также основаны на Privacy Pass, но, похоже, они не привязаны конкретно к браузеру.Мне неясно, чем именно Private Access Tokens отличается от самого Privacy Pass, кроме того, что Private Access Tokens, похоже, требует разделения Аттестатора и Эмитента, в то время как Privacy Pass позволяет, чтобы источник, Аттестатор и Эмитент были одним и тем же. Делегирование каждой роли разным сторонам добавляет дополнительную конфиденциальность.

Исходный сайт знает ваш URL и IP-адрес только с момента первоначального подключения.

Подтверждающему известны только те данные, которые необходимы для проверки вас как действительного пользователя.

Эмитент знает, какой сайт вы посетили, но не знает никакой информации о вашем устройстве, которую подтвердитель использовал для вашей проверки.

Kagi

Активно использующих Privacy Pass для аутентификации пользователей сервисов немного, но недавним и весьма интересным примером являетсяБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

.С их реализацией вы теперь можете установить их расширение для

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

и

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

. Safari в настоящее время не поддерживается, но их браузер

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

поддерживает его и основан на WebKit.Необходимость расширения и отсутствие поддержки для некоторых платформ подчеркивает необходимость широкой поддержки Privacy Pass в браузерах и платформах. Неразумно ожидать, что каждая платформа сама реализует Privacy Pass, и пользователи, вероятно, не захотят устанавливать отдельное расширение для каждой платформы.

Тем не менее, я аплодирую Kagi за их усилия. Они сделали все возможное, чтобы защитить конфиденциальность своих пользователей. Однако есть несколько заметок для будущих улучшений.

Нет необходимости в учетной записи

В настоящее время для использования Kagi требуется учетная запись. Хотя они позволяют вам ввести поддельный адрес электронной почты при создании учетной записи, поскольку они неБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

, это все еще постоянный идентификатор, который можно устранить.В их сообщении в блоге-объявлении говорится, что возможность использовать Kagi полностью без учетной записи является возможностью в будущем с приглашением запросить эту функцию на их

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

, так что не стесняйтесь добавлять свой голос. Было бы здорово увидеть полностью безаккаунтную поисковую систему, которая не полагается на рекламу.Разделение происхождения, удостоверителя, эмитента

Kagi использует для своей реализации модельБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

, что оставляет возможность корреляции данных между каждым шагом процесса, например, использование отпечатков пальцев устройства или IP- адреса для корреляции пользователя, которому выдаются токены, с моментом их погашения.Луковый сервис Kagi помогает смягчить эту проблему, но я думаю, что было бы значительным улучшением конфиденциальности, если бы все три сущности были разделены.

Удалить требование о продлении

Необходимость установки расширения раздражает конечного пользователя и, безусловно, влечет за собой некоторые затраты на разработку как на начальном этапе, так и на поддержание с течением времени. Я не уверен, как можно избавиться от расширения, поскольку, похоже, на данный момент нет хорошего способа сделать это, но я надеюсь, что API Private State Token можно будет использовать для этого в будущем, если он когда-нибудь будет полностью стандартизирован как API браузера.Будущие возможности

В целом Privacy Pass — это перспективный стандарт, который уже улучшает конфиденциальность пользователей в широких масштабах.Более легкое принятие

Однако для повсеместного внедрения анонимной аутентификации для всех онлайн-сервисов разработчикам необходимо иметь более простой способ ее реализации. Я рассматриваю токены частного состояния и токены частного доступа как пути к этой цели, но у них есть свои ограничения.Токены Private State, похоже, ограничены браузерами, что в основном нормально, поскольку доступ ко многим онлайн-сервисам осуществляется через браузер. Однако это ставит такие сервисы, как VPN, которые работают вне браузера, в затруднительное положение.

Private Access Tokens кажутся возможным решением для аутентификации Privacy Pass на уровне устройства, но единственное место, где я видел их реализацию, — это операционные системы Apple для идентификации пользователей как реальных пользователей iOS или macOS. Я бы хотел увидеть более широкое внедрение для большего количества вариантов использования, чем просто это. Неясно, каково видение Private Access Tokens на данный момент.

Мобильные операторы

Один из крупнейших и наиболее нарушающих конфиденциальность сервисов — это мобильные операторы. Они берут много личной информации, когда вы регистрируетесь, а затем у вас есть постоянные идентификаторы, как IMSI , идентифицирующий вас как абонента, так и IMEI, идентифицирующий ваше устройство, привязанные к этой информации, пока вы его используете. Из-за того, как работает сотовая сеть, они также могут привязывать эту информацию к вашему физическому местоположению и всему трафику, который вы отправляете через их сеть.Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

— оператор, ориентированный на конфиденциальность, который заявляет, что «изучает использование слепых токенов и доказательств с нулевым разглашением для дезагрегации информации об абонентах». Это окажет огромное влияние на конфиденциальность пользователей, возможно, позволяя абоненту мобильной связи, прошедшему процедуру KYC , использовать своего оператора по крайней мере полуанонимно (неясно, как IMSI и IMEI вписываются в эту схему, а также информация о местоположении).VPN-сети

Коммерческие VPN обычно требуют какой-либо идентификатор учетной записи, даже если это просто случайное число.iCloud Private Relay от Apple использует слепые подписи RSA для анонимной аутентификации пользователей на каждом из двух участков.

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

сервис Google также использовал слепые подписи для защиты пользователей.

Надеюсь, мы увидим, как больше VPN- компаний начнут использовать Privacy Pass для аутентификации пользователей. Я думаю, это станет огромным улучшением конфиденциальности пользователей.

Цифровые наличные (Digital Cash)

Частью видения Чаума были анонимные цифровые транзакции с использованием слепых подписей, которые он воплотил в реальность с помощью своей компанииБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

.По какой-то причине eCash , как его называли, так и не прижилась, и компания подала заявление о банкротстве в 1998 году. Мы остались с ужасной текущей системой, где вам нужно ввести данные вашей кредитной карты и личную информацию, чтобы совершить транзакцию, которую легко отследить до вас. Не говоря уже о последствиях для безопасности,

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

сегодня процветает.Однако мечта не умерла.

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Банка международных расчетов .Цифровой идентификатор (Digital ID)

Принимаются законы, обязывающие сайты 18+ и дажеБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

собирать верификацию личности пользователей. Это огромная пощечина конфиденциальности и безопасности каждого. Утечки данных и отслеживание неизбежны в рамках текущей системы.Слепые подписи могут стать конфиденциальным и безопасным способом проверки возраста или другой информации без необходимости предоставления всего удостоверения личности или инвазивного сканирования лица.