Многофакторная аутентификация ( MFA ) — это механизм безопасности, требующий дополнительных шагов помимо ввода имени пользователя (или адреса электронной почты) и пароля. Наиболее распространенный метод — это ограниченные по времени коды, которые вы можете получить из SMS или приложения.

Обычно, если хакер (или противник) может узнать ваш пароль, то он получит доступ к учетной записи, к которой принадлежит этот пароль. Учетная запись с MFA заставляет хакера иметь как пароль (то, что вы знаете ), так и устройство, которым вы владеете (то, что у вас есть ), например, ваш телефон.

Методы MFA различаются по уровню безопасности, но основаны на предпосылке, что чем сложнее злоумышленнику получить доступ к вашему методу MFA , тем лучше. Примеры методов MFA (от самых слабых к самым сильным) включают SMS , коды электронной почты, push-уведомления приложений, TOTP , Yubico OTP и FIDO .

Сравнение методов MFA

СМС или электронная почта

Получение OTP -кодов по SMS или электронной почте является одним из самых слабых способов защитить ваши учетные записи с помощью MFA . Получение кода по электронной почте или SMS отходит от идеи «что-то, что у вас есть », поскольку существует множество способов, которыми хакер может завладеть вашим номером телефона или получить доступ к вашей электронной почте, не имея физического доступа ни к одному из ваших устройств. Если несанкционированный человек получит доступ к вашей электронной почте, он сможет использовать этот доступ как для сброса вашего пароля, так и для получения кода аутентификации, что даст ему полный доступ к вашей учетной записи.Push-уведомления

Push-уведомление MFA принимает форму сообщения, отправляемого в приложение на вашем телефоне с просьбой подтвердить вход в новую учетную запись. Этот метод намного лучше, чем SMS или электронная почта, поскольку злоумышленник, как правило, не сможет получить эти push-уведомления, не имея уже выполненного входа в систему устройства, а это значит, что ему сначала нужно будет скомпрометировать одно из ваших других устройств.Мы все совершаем ошибки, и существует риск, что вы можете случайно принять попытку входа. Push-уведомления о входе обычно отправляются на все ваши устройства одновременно, расширяя доступность кода MFA , если у вас много устройств.

Безопасность push-уведомлений MFA зависит как от качества приложения, серверного компонента, так и от доверия разработчика, который его производит. Установка приложения может также потребовать от вас принятия инвазивных привилегий, которые предоставляют доступ к другим данным на вашем устройстве. Отдельное приложение также требует, чтобы у вас было определенное приложение для каждой службы, которое может не требовать пароля для открытия, в отличие от хорошего приложения- генератора TOTP .

Одноразовый пароль с ограниченным сроком действия ( TOTP )

TOTP — одна из самых распространенных форм MFA . При настройке TOTP вам обычно требуется отсканироватьБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

, который устанавливает «общий секрет» с сервисом, который вы собираетесь использовать. Общий секрет хранится внутри данных приложения-аутентификатора и иногда защищен паролем.Затем из общего секрета и текущего времени выводится ограниченный по времени код. Поскольку код действителен только в течение короткого времени, без доступа к общему секрету злоумышленник не может генерировать новые коды.

Если у вас есть аппаратный ключ безопасности с поддержкой TOTP (например, YubiKey с Yubico Authenticator ), мы рекомендуем вам хранить ваши «общие секреты» на оборудовании. Оборудование, такое как YubiKey, было разработано с целью сделать «общий секрет» сложным для извлечения и копирования. YubiKey также не подключен к Интернету, в отличие от телефона с приложением TOTP .

В отличие от WebAuthn , TOTP не обеспечивает защиты от фишинга или атак повторного использования. Если злоумышленник получит от вас действительный код, он может использовать его столько раз, сколько захочет, пока не истечет его срок действия (обычно 60 секунд).

Злоумышленник может создать веб-сайт, имитирующий официальный сервис, чтобы попытаться обманом заставить вас выдать свое имя пользователя, пароль и текущий код TOTP . Если злоумышленник затем использует эти записанные учетные данные, он может войти в настоящий сервис и угнать учетную запись.

Хотя TOTP и не идеален, для большинства людей он достаточно безопасен, и если аппаратные ключи безопасности не поддерживаются, приложения-аутентификаторы по-прежнему остаются хорошим вариантом.

Аппаратные ключи безопасности

YubiKey хранит данные на твердотельном чипе, защищенном от несанкционированного доступа, доступ к которому без разрушения невозможен без дорогостоящего процесса и судебно-медицинской лаборатории.Эти ключи, как правило, многофункциональны и предоставляют ряд методов аутентификации. Ниже приведены наиболее распространенные из них.

Yubico OTP — это протокол аутентификации, обычно реализуемый в аппаратных ключах безопасности. Когда вы решите использовать Yubico OTP , ключ сгенерирует публичный идентификатор, частный идентификатор и секретный ключ, которые затем будут загружены на сервер Yubico OTP .При входе на веб-сайт все, что вам нужно сделать, это физически прикоснуться к ключу безопасности. Ключ безопасности эмулирует клавиатуру и печатает одноразовый пароль в поле пароля.

Затем служба перешлет одноразовый пароль на сервер Yubico OTP для проверки. Счетчик увеличивается как на ключе, так и на сервере проверки Yubico. OTP можно использовать только один раз, и при успешной аутентификации счетчик увеличивается, что предотвращает повторное использование OTP . Yubico предоставляет

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

о процессе.

Использование Yubico OTP имеет некоторые преимущества и недостатки по сравнению с TOTP .

Сервер проверки Yubico — это облачный сервис, и вы доверяете Yubico, что они надежно хранят данные и не профилируют вас. Публичный идентификатор, связанный с Yubico OTP , повторно используется на каждом веб-сайте и может быть еще одним способом для третьих лиц профилировать вас. Как и TOTP , Yubico OTP не обеспечивает защиту от фишинга.

Если ваша модель угроз требует наличия разных идентификаторов на разных веб-сайтах, не используйте Yubico OTP с одним и тем же аппаратным ключом безопасности на этих веб-сайтах, поскольку открытый идентификатор уникален для каждого ключа безопасности.

FIDO (быстрая идентификация онлайн)

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

включает в себя ряд стандартов: сначала был U2F , а затем

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

, который включает в себя веб-стандарт

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

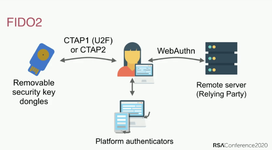

.U2F и FIDO2 относятся к

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

, который является протоколом между ключом безопасности и компьютером, например ноутбуком или телефоном. Он дополняет WebAuthn, который является компонентом, используемым для аутентификации на веб-сайте («Relying Party»), на который вы пытаетесь войти.WebAuthn — самая безопасная и приватная форма аутентификации второго фактора. Хотя процесс аутентификации похож на Yubico OTP , ключ не выводит одноразовый пароль и не проверяет его на стороннем сервере. Вместо этого он использует

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

для аутентификации.

Когда вы создаете учетную запись, открытый ключ отправляется в службу, затем, когда вы входите в систему, служба потребует от вас «подписать» некоторые данные вашим закрытым ключом. Преимущество этого в том, что служба никогда не хранит никаких данных о паролях, поэтому злоумышленнику нечего украсть.

В этой презентации обсуждается история аутентификации по паролю, подводные камни (например, повторное использование пароля) и стандарты для FIDO2 и

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

:-

Будь ласка, Увійти або Реєстрація щоб переглянути вміст URL-адреси!(YouTube)

Обычно для веб-сервисов он используется с WebAuthn, который является частью

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

. Он использует аутентификацию с открытым ключом и более безопасен, чем общие секреты, используемые в методах Yubico OTP и TOTP , поскольку он включает имя источника (обычно доменное имя) во время аутентификации. Аттестация предоставляется для защиты от фишинговых атак, поскольку она помогает вам определить, что вы используете подлинный сервис, а не поддельную копию.В отличие от Yubico OTP , WebAuthn не использует никаких публичных идентификаторов, поэтому ключ не идентифицируется на разных веб-сайтах. Он также не использует сторонние облачные серверы для аутентификации. Все взаимодействие осуществляется между ключом и веб-сайтом, на который вы входите. FIDO также использует счетчик, который увеличивается при использовании, чтобы предотвратить повторное использование сеанса и клонирование ключей.

Если веб-сайт или сервис поддерживает WebAuthn для аутентификации, настоятельно рекомендуется использовать его вместо любой другой формы MFA .

Общие рекомендации

Какой метод мне следует использовать?

При настройке метода MFA помните, что он настолько же безопасен, насколько безопасен ваш самый слабый метод аутентификации. Это означает, что важно использовать только лучший из доступных методов MFA . Например, если вы уже используете TOTP , вам следует отключить MFA по электронной почте и SMS . Если вы уже используете FIDO2/WebAuthn, вам не следует использовать Yubico OTP или TOTP в своей учетной записи.Резервные копии

Всегда имейте резервные копии для вашего метода MFA . Аппаратные ключи безопасности могут быть утеряны, украдены или просто со временем перестать работать. Рекомендуется иметь пару аппаратных ключей безопасности с одинаковым доступом к вашим учетным записям вместо одного.При использовании TOTP с приложением-аутентификатором обязательно сделайте резервную копию ключей восстановления или самого приложения либо скопируйте «общие секреты» в другой экземпляр приложения на другом телефоне или в зашифрованный контейнер (например, VeraCrypt ).

Начальная настройка

При покупке ключа безопасности важно изменить учетные данные по умолчанию, настроить защиту паролем для ключа и включить подтверждение касанием, если ваш ключ поддерживает это. Такие продукты, как YubiKey, имеют несколько интерфейсов с отдельными учетными данными для каждого из них, поэтому вам следует просмотреть каждый интерфейс и также настроить защиту.Электронная почта и СМС

Если вам необходимо использовать электронную почту для MFA , убедитесь, что сама учетная запись электронной почты защищена с помощью надлежащего метода MFA .Если вы используете SMS MFA , обратитесь к оператору, который не переключит ваш номер телефона на новую SIM- карту без доступа к аккаунту, или используйте выделенный номер VoIP от провайдера с аналогичным уровнем безопасности, чтобы избежать

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

.Рекомендуемые инструменты MFA

Приложения многофакторной аутентификации (англ. multi-factor authentication, MFA) реализуют стандарт безопасности, принятый Инженерной группой Интернета (IETF), который называется одноразовые пароли на основе времени или TOTP . Это метод, при котором веб-сайты делятся с вами секретом, который используется вашим приложением аутентификации для генерации шестизначного (обычно) кода на основе текущего времени, который вы вводите при входе в систему для проверки веб-сайтом. Обычно эти коды генерируются повторно каждые 30 секунд, и как только генерируется новый код, старый становится бесполезным. Даже если хакер получает один шестизначный код, у него нет возможности отменить этот код, чтобы получить исходный секрет или иным образом предсказать, какими могут быть будущие коды.

Мы настоятельно рекомендуем вам использовать мобильные приложения TOTP вместо настольных альтернатив, поскольку Android и iOS обеспечивают лучшую безопасность и изоляцию приложений, чем большинство настольных операционных систем.

Критерии

- Исходный код должен быть общедоступным.

- Не должно требоваться подключение к Интернету.

- Синхронизация с облаком должна быть необязательной, а (если доступна) функциональность синхронизации должна быть сквозной .

Больше мест для настройки MFA

Помимо защиты входов на ваш сайт, многофакторную аутентификацию можно использовать для защиты ваших локальных входов, ключей SSH или даже баз данных паролей.macOS

macOS имеетБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

аутентификации с помощью смарт-карт (PIV). Если у вас есть смарт-карта или аппаратный ключ безопасности, поддерживающий интерфейс PIV, например YubiKey, мы рекомендуем вам следовать документации поставщика смарт-карты или аппаратного обеспечения безопасности и настроить двухфакторную аутентификацию для вашего компьютера macOS.У Yubico есть руководство

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

которое поможет вам настроить YubiKey на macOS.После настройки смарт-карты/ключа безопасности мы рекомендуем выполнить следующую команду в Терминале:

sudo defaults write /Library/Preferences/com.apple.loginwindow DisableFDEAutoLogin -bool YES

Команда не позволит злоумышленнику обойти MFA при загрузке компьютера.

Linux

Модуль pam_u2fв Linux может обеспечить двухфакторную аутентификацию для входа в большинство популярных дистрибутивов Linux. Если у вас есть аппаратный ключ безопасности, поддерживающий U2F , вы можете настроить аутентификацию MFA для входа. У Yubico есть руководство

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

, которое должно работать в любом дистрибутиве. Однако команды менеджера пакетов, такие как apt-get, и имена пакетов могут отличаться. Это руководство не применимо к Qubes OS .ОС Qubes

Qubes OS поддерживает аутентификацию Challenge-Response с YubiKeys. Если у вас есть YubiKey с поддержкой аутентификации Challenge-Response, ознакомьтесь с документацией Qubes OSБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

если вы хотите настроить MFA на Qubes OS .SSH

Аппаратные ключи безопасности

SSH MFA можно настроить с помощью нескольких различных методов аутентификации, которые популярны среди аппаратных ключей безопасности. Мы рекомендуем вам ознакомиться сБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Yubico о том, как это настроить.ТОТП

SSH MFA также можно настроить с помощью TOTP . DigitalOcean предоставил руководствоБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

. Большинство вещей должны быть одинаковыми независимо от дистрибутива, однако команды менеджера пакетов, такие как apt-get, и имена пакетов могут отличаться.KeePass (и KeePassXC)

Базы данных KeePass и KeePassXC могут быть защищены с помощью HOTP или Challenge-Response в качестве второго фактора аутентификации. Yubico предоставила документ для KeePassБудь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

, и он также есть на веб-сайте

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

.Ключи безопасности

Физический ключ безопасности добавляет очень сильный уровень защиты вашим онлайн-аккаунтам. По сравнению с приложениями-аутентификаторами протокол ключа безопасности FIDO2 невосприимчив к фишингу и не может быть взломан без физического владения самим ключом. Многие сервисы поддерживают FIDO2/WebAuthn как вариант многофакторной аутентификации для защиты вашего аккаунта, а некоторые сервисы позволяют использовать ключ безопасности как сильный однофакторный аутентификатор с аутентификацией без пароля.

Эти ключи доступны в вариантах USB-C и USB-A, и оба варианта поддерживают технологию NFC для использования с мобильным устройством.

Этот ключ обеспечивает только базовую функциональность FIDO2, но для большинства людей это все, что вам нужно. Некоторые примечательные функции, которых нет в серии Security Key, включают:

-

Будь ласка, Увійти або Реєстрація щоб переглянути вміст URL-адреси!

- Поддержка смарт-карт CCID (совместимых с PIV)

- OpenPGP

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Сравнительная

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

показывает характеристики и сравнение ключей YubiKey друг с другом и с серией

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Yubico . Одним из преимуществ серии YubiKey является то, что один ключ может делать почти все, что можно ожидать от аппаратного ключа безопасности. Мы рекомендуем вам пройти

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

перед покупкой, чтобы убедиться, что вы сделали правильный выбор.Серия YubiKey 5 имеет сертификацию FIDO уровня 1, которая является наиболее распространенной. Однако некоторые правительства или другие организации могут потребовать ключ с сертификацией уровня 2, в этом случае вам придется приобрести ключ

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

или

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

. Большинству людей не нужно беспокоиться об этом различии.YubiKeys можно программировать с помощью

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

или

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

. Для управления кодами TOTP можно использовать

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

. Все клиенты Yubico имеют открытый исходный код.Для моделей, которые поддерживают HOTP и TOTP , в интерфейсе OTP есть 2 слота , которые можно использовать для HOTP , и 32 слота для хранения секретов TOTP . Эти секреты хранятся в зашифрованном виде на ключе и никогда не раскрываются устройствам, к которым они подключены. После того, как аутентификатору Yubico дается начальное число (общий секрет), он выдаст только шестизначные коды, но никогда начальное число. Эта модель безопасности помогает ограничить действия злоумышленника, если он скомпрометирует одно из устройств, на котором работает аутентификатор Yubico, и сделать YubiKey устойчивым к физическому нападению.

Сравнительная

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

показывает характеристики и сравнение моделей Nitrokey. Указанный Nitrokey 3 будет иметь комбинированный набор характеристик.Модели Nitrokey можно настроить с помощью

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

.Для моделей, которые поддерживают HOTP и TOTP , есть 3 слота для HOTP и 15 для TOTP . Некоторые Nitrokeys могут выступать в качестве менеджера паролей. Они могут хранить 16 различных учетных данных и шифровать их, используя тот же пароль, что и интерфейс OpenPGP .

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

.Критерии

Минимальные требования

- Необходимо использовать высококачественные, устойчивые к взлому аппаратные модули безопасности.

- Должен поддерживать последнюю спецификацию FIDO2.

- Не допускается извлечение закрытого ключа.

- Устройства стоимостью более 35 долларов должны поддерживать обработку OpenPGP и S/MIME.

Лучший вариант

Критерии наилучшего случая представляют то, что мы хотели бы видеть в идеальном проекте в этой категории. Рекомендации могут не включать некоторые или все эти функции, но те, которые включают, могут быть ранжированы выше других на этой странице.- Должен быть доступен в форм-факторе USB-C.

- Должен быть доступен с NFC.

- Должна поддерживать секретное хранилище TOTP .

- Должна поддерживаться безопасная поддержка обновлений прошивки.

P.S. Я лично пользуюсь Aegis на Pixel и TOFU на iPhone

Останнє редагування: