Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

— это бесплатная децентрализованная сеть, разработанная для использования Интернета с максимально возможной конфиденциальностью. При правильном использовании сеть обеспечивает приватный и анонимный просмотр и общение. Поскольку трафик Tor трудно блокировать и отслеживать, Tor является эффективным инструментом обхода цензуры.Tor работает, направляя ваш интернет-трафик через серверы, управляемые добровольцами, вместо того, чтобы устанавливать прямое соединение с сайтом, который вы пытаетесь посетить. Это скрывает, откуда приходит трафик, и ни один сервер на пути соединения не может увидеть полный путь, откуда и куда приходит трафик, то есть даже серверы, которые вы используете для подключения, не могут нарушить вашу анонимность.

Безопасное подключение к Tor

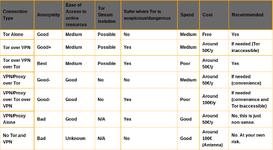

Прежде чем подключаться к Tor, вам следует тщательно обдумать, чего вы хотите добиться, используя Tor, и от кого вы пытаетесь скрыть свою сетевую активность.Если вы живете в свободной стране, получаете доступ к обычному контенту через Tor, не беспокоитесь о том, что ваш интернет-провайдер или администраторы локальной сети узнают о том, что вы используете Tor, и хотите помочь избавиться от стереотипов об использовании Tor, вы, скорее всего, можете без опасений подключиться к Tor напрямую с помощью стандартных средств, таких как Tor Browser .

Если у вас есть возможность доступа к надежному провайдеру VPN и выполняется хотя бы одно из следующих условий, вам почти наверняка следует подключиться к Tor через VPN :

- Вы уже пользуетесь услугами надежного VPN- провайдера (Mullvad, Proton, IVPN)

- Ваша модель угроз включает злоумышленника, способного извлечь информацию из вашего интернет-провайдера.

- Ваша модель угроз включает в себя вашего интернет-провайдера в качестве противника

- Ваша модель угроз включает в себя локальных сетевых администраторов, а не вашего интернет-провайдера в качестве противника.

Прямое подключение к Tor сделает ваше подключение заметным для любых локальных сетевых администраторов или вашего интернет-провайдера . Обнаружение и корреляция этого трафика в прошлом выполнялись сетевыми администраторами для идентификации и деанонимизации определенных пользователей Tor в их сети. С другой стороны, подключение к VPN почти всегда менее подозрительно, поскольку коммерческие поставщики VPN используются обычными потребителями для различных повседневных задач, таких как обход гео-ограничений, даже в странах с жесткими ограничениями на интернет.

Поэтому вам следует приложить усилия, чтобы скрыть свой IP- адрес перед подключением к сети Tor. Вы можете сделать это, просто подключившись к VPN (через клиент, установленный на вашем компьютере), а затем получив доступ к Tor как обычно, например, через Tor Browser. Это создает цепочку подключений типа:

- Вы → VPN → Tor → Интернет

Это не совет по обходу цензуры, потому что если Tor полностью заблокирован вашим провайдером , ваш VPN, скорее всего, тоже. Скорее, эта рекомендация направлена на то, чтобы ваш трафик лучше сочетался с обычным трафиком пользователей VPN , и предоставила вам некоторый уровень правдоподобного отрицания, скрывая тот факт, что вы подключаетесь к Tor от вашего провайдера.

Мы настоятельно не рекомендуем объединять Tor с VPN любым другим способом. Не настраивайте свое соединение способом, который напоминает что-либо из следующего:

Вы → Tor → VPN → ИнтернетВы → VPN → Tor → VPN → ИнтернетЛюбая другая конфигурация

Настроить такие плохие конфигурации сложно случайно, поскольку обычно это включает в себя либо настройку пользовательских настроек прокси-сервера внутри Tor Browser, либо настройку пользовательских настроек прокси-сервера внутри вашего VPN- клиента, который направляет ваш VPN- трафик через Tor Browser. Пока вы избегаете этих нестандартных конфигураций, у вас, вероятно, все будет хорошо.

Определение того, следует ли вам сначала использовать VPN для подключения к сети Tor, потребует некоторого здравого смысла и знания политик вашего правительства и интернет-провайдера в отношении того, к чему вы подключаетесь. Однако, опять же, в большинстве случаев вам будет лучше, если вас будут считать подключающимся к коммерческой сети VPN , чем напрямую к сети Tor. Если поставщики VPN подвергаются цензуре в вашем регионе, то вы также можете рассмотреть возможность использования подключаемых транспортов Tor (например, Snowflake или кроткие мосты) в качестве альтернативы, но использование этих мостов может вызвать больше подозрений, чем стандартные туннели WireGuard/OpenVPN.

Чем Tor не является

Сеть Tor не является идеальным инструментом защиты конфиденциальности во всех случаях и имеет ряд недостатков, которые следует тщательно рассмотреть. Эти вещи не должны отговаривать вас от использования Tor, если он подходит для ваших нужд, но это все еще вещи, о которых стоит подумать, принимая решение о том, какое решение является наиболее подходящим для вас.Tor — это не бесплатный VPN

Выпуск мобильного приложения Orbot привел к тому, что многие стали описывать Tor как «бесплатный VPN » для всего трафика вашего устройства. Однако такое обращение с Tor несет в себе некоторые опасности по сравнению с типичным VPN .В отличие от выходных узлов Tor, поставщики VPN обычно не являются активно вредоносными . Поскольку выходные узлы Tor могут быть созданы кем угодно, они являются горячими точками для регистрации и модификации сети. В 2020 году было задокументировано, что многие выходные узлы Tor понижали трафик HTTPS до HTTP с целью перехвата транзакций криптовалюты . Также наблюдались другие атаки на выходные узлы, такие как замена загрузок через незашифрованные каналы вредоносным ПО. HTTPS в некоторой степени смягчает эти угрозы.

Как мы уже упоминали, Tor также легко идентифицируется в сети. В отличие от реального провайдера VPN , использование Tor выделит вас как человека, который, вероятно, пытается уклониться от властей. В идеальном мире Tor рассматривался бы администраторами сетей и властями как инструмент со множеством применений (например, как рассматриваются VPN), но в реальности восприятие Tor все еще гораздо менее легитимно, чем восприятие коммерческих VPN, поэтому использование настоящего VPN дает вам правдоподобное отрицание, например, «Я просто использовал его, чтобы посмотреть Netflix» и т. д.

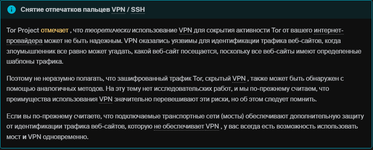

Использование Tor невозможно не заметить

Даже если вы используете мосты и подключаемые транспорты, Tor Project не предоставляет инструментов, чтобы скрыть от вашего провайдера факт использования Tor . Даже использование запутанных «подключаемых транспортов» или непубличных мостов не скрывает факт использования вами частного канала связи. Самые популярные подключаемые транспорты, такие как obfs4 (который запутывает ваш трафик, чтобы «ничего не было») и meek (который использует доменное фронтирование для маскировки вашего трафика), можно обнаружить с помощью довольно стандартных методов анализа трафика. Snowflake имеет схожие проблемы и может быть легко обнаружен еще до того, как будет установлено соединение Tor.Подключаемые транспорты, отличные от этих трех, существуют, но обычно полагаются на безопасность через неизвестность, чтобы избежать обнаружения. Их не невозможно обнаружить, просто их используют так мало людей, что не стоит усилий по созданию детекторов для них. На них не следует полагаться, если за вами следят.

Крайне важно понимать разницу между обходом цензуры и уклонением от обнаружения. Первое легче осуществить из-за множества реальных ограничений того, что сетевые цензоры могут делать массово, но эти методы не скрывают тот факт, что вы — конкретно вы — используете Tor от заинтересованной стороны, которая следит за вашей сетью.

Tor Browser — не самый безопасный браузер

Анонимность часто может противоречить безопасности: анонимность Tor требует, чтобы все пользователи были идентичны, что создает монокультуру (те же ошибки присутствуют у всех пользователей Tor Browser). Как правило, монокультуры считаются плохими: безопасность через разнообразие (которого нет у Tor) обеспечивает естественную сегментацию, ограничивая уязвимости небольшими группами, и поэтому обычно желательна, но это разнообразие также менее полезно для анонимности.Кроме того, Tor Browser основан на сборках Firefox Extended Support Release, которые получают исправления только для уязвимостей, считающихся критическими и высокими (а не средними и низкими ). Это означает, что злоумышленники могут (например):

- Ищите новые критические/высокие уязвимости в ночных или бета-версиях Firefox, затем проверяйте, можно ли их эксплуатировать в браузере Tor (период уязвимости может длиться неделями).

- Объедините несколько уязвимостей среднего/низкого уровня вместе, пока они не получат желаемый уровень доступа (этот период уязвимости может длиться месяцы или дольше).

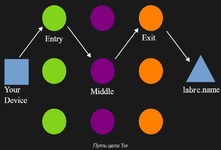

Создание пути к услугам Clearnet

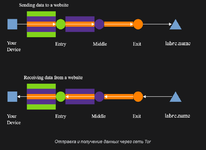

«Сервисы Clearnet» — это веб-сайты, к которым вы можете получить доступ с помощью любого браузера, например, labrc.name . Tor позволяет вам подключаться к этим веб-сайтам анонимно, направляя ваш трафик через сеть, состоящую из тысяч серверов, управляемых добровольцами и называемых узлами (или ретрансляторами).Каждый раз, когда вы подключаетесь к Tor , он выбирает три узла для построения пути к Интернету — этот путь называется «цепью».

Каждый из этих узлов имеет свою собственную функцию:

Входной узел

Входной узел, часто называемый узлом охраны, является первым узлом, к которому подключается ваш клиент Tor. Входной узел может видеть ваш IP- адрес, однако он не может видеть, к чему вы подключаетесь.В отличие от других узлов, клиент Tor будет случайным образом выбирать входной узел и придерживаться его в течение двух-трех месяцев, чтобы защитить вас от определенных атак.

Средний узел

Средний узел — это второй узел, к которому подключается ваш клиент Tor. Он может видеть, с какого узла пришел трафик — входной узел — и на какой узел он идет дальше. Средний узел не может видеть ваш IP- адрес или домен, к которому вы подключаетесь.Для каждого нового контура средний узел выбирается случайным образом из всех доступных узлов Tor.

Выходной узел

Выходной узел — это точка, в которой ваш веб-трафик покидает сеть Tor и перенаправляется в желаемое место назначения. Выходной узел не может видеть ваш IP- адрес, но он знает, к какому сайту он подключается.Выходной узел будет выбран случайным образом из всех доступных узлов Tor, запущенных с флагом выходного реле.

Строительство пути к луковичным услугам

«Onion Services» (также часто называемые «скрытыми сервисами») — это веб-сайты, доступ к которым возможен только через браузер Tor. Эти веб-сайты имеют длинное случайно сгенерированное доменное имя, заканчивающееся на .onion.Подключение к Onion Service в Tor работает очень похоже на подключение к clearnet service, но ваш трафик проходит через шесть узлов, прежде чем достичь сервера назначения. Однако, как и прежде, только три из этих узлов способствуют вашей анонимности, остальные три узла защищают анонимность Onion Service , скрывая настоящий IP-адрес и местоположение веб-сайта таким же образом, как Tor Browser скрывает ваши.

Шифрование

Tor шифрует каждый пакет (блок передаваемых данных) трижды с помощью ключей выходного, среднего и входного узла — именно в таком порядке.После того, как Tor построил цепь, передача данных осуществляется следующим образом:

- Во-первых: когда пакет прибывает на входной узел, первый слой шифрования удаляется. В этом зашифрованном пакете входной узел найдет другой зашифрованный пакет с адресом среднего узла. Затем входной узел перешлет пакет на средний узел.

- Во-вторых: когда средний узел получает пакет от входного узла, он также снимает слой шифрования своим ключом и на этот раз находит зашифрованный пакет с адресом выходного узла. Затем средний узел пересылает пакет выходному узлу.

- Наконец: когда выходной узел получит свой пакет, он удалит последний слой шифрования своим ключом. Выходной узел увидит адрес назначения и перешлет пакет на этот адрес.

Tor позволяет нам подключаться к серверу без того, чтобы какая-либо сторона знала весь путь. Входной узел знает, кто вы, но не куда вы идете; средний узел не знает, кто вы или куда вы идете; а выходной узел знает, куда вы идете, но не кто вы. Поскольку выходной узел — это то, что делает конечное соединение, сервер назначения никогда не узнает ваш IP- адрес.

Предостережения

Хотя Tor и предоставляет надежные гарантии конфиденциальности, следует помнить, что Tor не идеален:- Tor никогда не защитит вас от разоблачения по ошибке, например, если вы поделитесь слишком большим объемом информации о своей настоящей личности.

- Выходные узлы Tor могут изменять незашифрованный трафик, который проходит через них. Это означает, что трафик, который не зашифрован, например, обычный HTTP- трафик, может быть изменен вредоносным выходным узлом. Никогда не загружайте файлы с незашифрованного

Будь ласка, Увійти або Реєстрація щоб переглянути вміст URL-адреси!через Tor и убедитесь, что ваш браузер настроен на постоянное обновление HTTP -трафика до HTTPS .

- Выходные узлы Tor также могут отслеживать проходящий через них трафик. Незашифрованный трафик, содержащий персональную информацию, может деанонимизировать вас для этого выходного узла. Опять же, мы рекомендуем использовать только HTTPS через Tor.

- Tor не защищает вас от мощных злоумышленников, способных пассивно отслеживать весь сетевой трафик по всему миру («глобальные пассивные злоумышленники») (и использование Tor

Будь ласка, Увійти або Реєстрація щоб переглянути вміст URL-адреси!VPN не меняет этого факта).

- Хорошо финансируемые злоумышленники, имеющие возможность пассивно отслеживать большую часть сетевого трафика по всему миру, все еще имеют шанс деанонимизировать пользователей Tor с помощью расширенного анализа трафика.

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

— он разработан для предотвращения идентификации.Защита, обеспечиваемая мостами

Tor-мосты обычно рекламируются как альтернативный метод сокрытия использования Tor от интернет-провайдера , вместо VPN (который мы предлагаем использовать, если это возможно). Следует учитывать, что хотя мосты могут обеспечить адекватный обход цензуры, это лишь временное преимущество. Они не защищают вас должным образом от того, что ваш интернет-провайдер обнаружит, что вы подключались к Tor в прошлом с помощью анализа журнала исторического трафика.Чтобы проиллюстрировать этот момент, рассмотрим следующий сценарий: вы подключаетесь к Tor через мост, и ваш интернет-провайдер не обнаруживает его, потому что он не проводит сложный анализ вашего трафика, так что все работает так, как и предполагалось. Теперь, прошло 4 месяца, и IP вашего моста был опубликован. Это очень распространенное явление с мостами, их обнаруживают и блокируют относительно часто, просто не сразу.

Ваш интернет-провайдер хочет идентифицировать пользователей Tor 4 месяца назад, и с их ограниченным журналом метаданных он может видеть, что вы подключились к IP- адресу, который, как позже выяснилось, был мостом Tor. У вас фактически нет других оправданий для такого подключения, поэтому интернет-провайдер может с большой долей уверенности сказать, что вы были пользователем Tor в то время.

Сравните это с нашим рекомендуемым сценарием, где вы подключаетесь к Tor через VPN . Допустим, что 4 месяца спустя ваш интернет-провайдер снова хочет идентифицировать любого, кто использовал Tor 4 месяца назад. Их журналы почти наверняка могут идентифицировать ваш трафик 4 месяца назад, но все, что они, вероятно, смогут увидеть, это то, что вы подключились к IP - адресу VPN . Это связано с тем, что большинство интернет-провайдеров сохраняют только метаданные в течение длительных периодов времени, а не полное содержимое запрашиваемого вами трафика. Для хранения всех данных вашего трафика потребуется огромное количество хранилища, которым не обладают почти все злоумышленники.

Поскольку ваш интернет-провайдер почти наверняка не перехватывает все данные на уровне пакетов и не хранит их вечно, у него нет возможности определить, к чему вы подключались через эту VPN , постфактум , с помощью такой продвинутой техники, как глубокая проверка пакетов, и, следовательно, у вас есть правдоподобное отрицание.

Таким образом, мосты обеспечивают наибольшую выгоду при обходе интернет-цензуры в данный момент , но они не являются адекватной заменой всем преимуществам, которые может предоставить использование VPN вместе с Tor. Опять же, это не совет против использования мостов Tor, вы просто должны знать об этих ограничениях при принятии решения. В некоторых случаях мосты могут быть единственным вариантом (например, если все поставщики VPN заблокированы), поэтому вы все равно можете использовать их в таких обстоятельствах, помня об этом ограничении.

Если вы считаете, что мост может помочь в защите от дактилоскопии или другого расширенного сетевого анализа больше, чем зашифрованный туннель VPN, у вас всегда есть возможность использовать мост в сочетании с VPN . Таким образом, вы по-прежнему защищены методами обфускации подключаемого транспорта, даже если противник получит некоторый уровень видимости вашего туннеля VPN . Если вы решите пойти по этому пути, мы рекомендуем подключиться к мосту obfs4 за вашим VPN для оптимальной защиты от дактилоскопии, а не meek или snowflake.

Возможно

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

что подключаемый транспорт WebTunnel , который в настоящее время проходит испытания, может смягчить некоторые из этих проблем. Мы продолжим следить за этой технологией по мере ее развития.

Дополнительные ресурсы

-

Будь ласка, Увійти або Реєстрація щоб переглянути вміст URL-адреси!

-

Будь ласка, Увійти або Реєстрація щоб переглянути вміст URL-адреси!(YouTube)

-

Будь ласка, Увійти або Реєстрація щоб переглянути вміст URL-адреси!(YouTube)

- Будь ласка, Увійти або Реєстрація щоб переглянути вміст URL-адреси!

Останнє редагування: