Слава Украине

Создание надежного пароля

Ненадежный пароль может легко перечеркнуть все ваши дальнейшие усилия по защите ваших конфиденциальных данных, потому эта глава вынесена в начало и без громких слов является фундаментом данной книги.Использование надежных паролей далеко не такой простой вопрос, как может показаться с первого взгляда. И хотя большинство пользователей знают фундаментальные требования к надежному паролю, в повседневной жизни забывают о них, предпочитая надежному паролю простой и легко запоминающийся.

В главе об ошибках хакеров, приводивших к их аресту, я рассказывал, как одного из самых разыскиваемых ФБР хакеров Джереми Хэммонда сгубил простой пароль на зашифрованный диск. Владельца Silk Road Росса Ульбрихта погубило то, что агенты ФБР, получив его компьютер, обнаружили там записанные пароли в открытом виде. В этой части мы научим и создавать надежные пароли, и надежно хранить их.

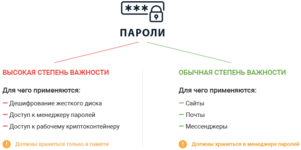

Первым шагом я предлагаю все пароли разделить по степени важности: высокая степень важности и обычная степень важности.

Для чего используются пароли высокой степени важности? Для особо важных вам сайтов, криптоконтейнеров или программ. Я использую четыре пароля повышенной важности. Первый, второй и третий – пароли для расшифровки жесткого диска и информации на нем, а также для расшифрования информации на зашифрованных внешних жестких дисках (третий пароль – пароль к «двойному дну»). Четвертый – пароль для получения доступа к остальным паролям в менеджере паролей KeePassXC, о котором мы поговорим в этой части.

Пароли высокой степени важности должны храниться только в голове и быть максимально надежными. Пароли высокой степени важности не должны быть где-либо записаны.

Не пугайтесь, если некоторые термины для вас пока не понятны, если вы пока не шифруете свои жесткие диски, не понимаете, что такое «двойное дно» криптоконтейнера, и у вас нет менеджера паролей. В процессе работы с данным курсом вы шаг за шагом научитесь всему и сможете надежно защитить данные.

Самые важные пароли должны быть максимально надежными и храниться только у вас в голове.

Пароли обычной степени важности – это все остальные используемые вами пароли, например пароли к социальным сетям, электронной почте, сайтам, мессенджерам. Однако важность и ценность того или иного пароля определяете вы. Может быть, вы обсуждаете политический переворот в вашей стране по электронной почте и ваша страна – это КНДР, где за такое людей живьем подрывают, закладывая снаряд в толстый кишечник.

Давайте я обрисую вам схему правильной работы с паролями. Вся информация на вашем компьютере должна быть зашифрована, и для ее дешифрования вам нужно будет вводить пароль. Это пароль высокой степени важности, его вы храните в своей голове.

Вы расшифровали жесткий диск, все ваши пароли обычной степени важности хранятся в зашифрованном файле ключей менеджера паролей. Для расшифрования этого файла также используется пароль высокой степени важности.

Теперь поговорим о создании практически неподбираемых паролей. «Практически неподбираемых», потому как в теории можно рано или поздно подобрать любой пароль, но время подбора может занять не одну тысячу лет.

Требования к надежному паролю:

- Это не должны быть слова или фразы. Пароль аткси1387_1 всегда будет более надежным, нежели такси1387_1.

- Это не должны быть даты, особенно знаковые даты.

- Пароль должен содержать никак не менее 20 символов. И это не такой уж и длинный пароль, например, 20 символов в слове «звуковоспроизведение».

- Пароль должен включать буквы верхнего и нижнего регистра, более одной цифры, специальные символы.

- Этот пароль не должен содержать информацию, связанную с вами, адрес, клички домашних животных, дату рождения, номер телефона, любимую команду.

Придумать надежный пароль, который бы соответствовал всем требованиям выше и в то же время был максимально простым для запоминания, – не самая простая задача. Я предлагаю не откладывать ее в долгий ящик, возьмите ручку и бумагу, прочитайте мою историю создания пароля, а затем сами придумайте себе несколько надежных паролей.

Как я придумывал свой пароль

Первым делом я придумал слово, которое не знал ни Google, ни толковый словарь, это было слово «dortarulin», для усложнения ситуации я заменил i на 1, вышло «dortarul1n».Дальше нужно было добавить буквы верхнего регистра. Довольно часто в таких ситуациях используют или первую букву заглавной, или первую с последней (ПримеР), или через одну (ПрИмЕр). Мне кажется, что это излишне очевидные варианты, и я написал слово так: «dortArul1N» ‒ никакой логики в чередовании букв верхнего и нижнего регистра.

Не советую использовать зеркальные раскладки при создании пароля. Зеркальная раскладка – это ввод данных, когда, выбирая английскую раскладку клавиатуры, вы вводите слово, например на русском, ориентируясь на кириллические буквы (Ghbdtn - Привет). Причин тут несколько: во-первых, системы подбора пароля хорошо знакомы с этим приемом, а во-вторых, вам, может, придется вводить пароль на клавиатуре без кириллицы, например на планшете – и что вы будете делать? Я рекомендую использовать в пароле только латинские буквы.

Моему паролю не хватало специальных символов (;.%^&), да и до 20 знаков я пока не дотягивал. Тогда я решил добавить к паролю уравнение 4х(16+y)=? – вышло dortArul1N_4х(16+y)=?. Это 21 символ и это очень надежный пароль.

Как я учил придуманный пароль

Когда ты придумываешь пароль самостоятельно, учить его не очень сложно. Лично я в первый день много раз написал пароль на бумаге, затем на протяжении недели писал его каждое утро и через неделю я уже уверенно воспроизводил свой пароль на бумаге.Вам придется создать и выучить несколько сложных паролей, от этого вам не уйти. Помните, что создать и выучить один пароль и начать использовать его везде – плохой путь, грош цена такой безопасности.

Использование одного пароля на нескольких ресурсах или модификации одного пароля довольно распространено. Действительно, это просто, это удобно, и в случае с модификацией относительно безопасно. Что такое модификация? Например, на одном ресурсе у вас пароль Kireev1000, на другом Kireev2000. Если кто-то случайно получит доступ к вашему паролю Kireev1000, то не сможет использовать его для доступа к другим вашим данным с паролем Kireev2000, но с другой стороны, если кто-то захочет подобрать ваш пароль с помощью специального программного обеспечения, он его подберет.

К сожалению, многие используют пароль не только ненадежный, но и один пароль на нескольких ресурсах. Некоторые ресурсы специально созданы для сбора логинов и паролей. Представим себе ситуацию: вы нашли интересный сайт и решили зарегистрироваться на нем. При регистрации у вас запрашивают действующий email и просят ввести пароль, а этот сайт принадлежит злоумышленникам, и все данные попадают к ним в руки. Они автоматически проверяют эту связку email/пароль на доступ к социальным сетям, популярным сервисам, проверяют, не подходит ли указанный пароль к вашей почте. Если подойдет, то злоумышленники будут использовать ваши аккаунты и почту для распространения спама или продадут их на черном рынке.

Каждый пароль должен быть уникальным, пароли не должны быть похожими. Ни в коем случае не используйте один и тот же пароль в двух местах.

Еще раз повторяю: использовать везде один и тот же пароль или один пароль с незначительными изменениями – грубейшая ошибка, способная перечеркнуть все ваше стремление оставаться анонимным в сети и защитить свою конфиденциальную информацию. Использовать простые пароли – еще хуже. Как здание надо начинать строить с фундамента, так и работу над анонимностью в сети и безопасностью данных надо начинать с надежных паролей.

Регулярная смена паролей

Закончить эту главу хочу информацией о не самой любимой пользователями процедуре – регулярной смене паролей. К сожалению, пароли периодически нужно менять – об этой процедуре многие забывают или просто ленятся делать это.Иногда даже возникают споры, мол, зачем это надо, пароль ведь не «портится» со временем. Объясняю: это делается для защиты паролей, от «скрытых» утечек данных, которые очень часто происходят на уровне компаний и сервисов. В конце этой части будет достаточно примеров утечек, о которых нам стало известно. Но известно нам только о хакерских взломах, когда злоумышленники выкладывали взломанные данные в открытый доступ. Нам также хорошо известно, что в этом направлении работают и спецслужбы различных стран мира, и вот они точно не станут сообщать о своих успехах, взломах и утечках.

Потому рекомендуется менять все пароли раз в шесть месяцев, если это очень сложно для вас, то проводите плановую смену паролей хотя бы раз в год. Плановая смена паролей предполагает полное изменение всех используемых вами паролей.

Обязательно проводите регулярную смену всех паролей раз в шесть месяцев, если раз в шесть месяцев для вас очень тяжело, то хотя бы один раз в год.

Источник:

Будь ласка,

Увійти

або

Реєстрація

щоб переглянути вміст URL-адреси!

© CyberYozh security group

Останнє редагування: